Приветствую, всех читателей — Sozdaiblog.ru!

Сегодня я покажу и расскажу, как найти и удалить вредоносный код и левые ссылки из файлов, шаблонов и плагинов WordPress, которые внедрили разработчики и умные дядьки хакеры.

В самом начале ведения блога все сталкиваются с такой проблемой, как выбор темы оформления. И я уверен, что большинство из Вас часами, а то и сутками копались во всемирной паутине в поиске подходящего шаблона.

Больше всего огорчало то, что когда находишь, какой-то подходящий вариант, обязательно с ним возникают проблемы.

Практически нет ни одной темы оформления, где не найдётся внешней ссылки от разработчика. Хорошо, я не против, человек много трудился и хочет поиметь свою выгоду. Но, в основном, все шаблоны воруются у иностранных разработчиков, переводятся на русский и распространяются через сайты наших соотечественников. А те в свою очередь такого туда напихают, что мама не горюй.

Допустим, что это безобидные ссылки, это ещё ничего, а что если вредоносный код, с помощью которого можно проникнуть на Ваш сайт и получить права администратора. Вот тут уже стоит задуматься.

Конечно, уважающие себя сайты, не допустят вредоносного кода, но встречаются такие, которым море по колено и горы по плечу.

Чтобы их не обидеть, я не буду называть имена этих сайтов. Скажу лишь то, что по запросу «Скачать шаблоны для wordpress бесплатно», они находятся в TOP-10 выдачи Google.

Представьте, лучшие сайты бесплатно раздают вредоносный код. Вот так.

Как найти ссылки и вредоносный код в шаблоне WordPress.

Дорогие друзья, перед тем, как установить новую тему на свой ресурс её можно и нужно проверить на наличие левых ссылок и вредоносного кода.

Сделать это легко, Вам понадобится плагин — TAC. Скачиваете его по ссылке, устанавливаете и активируете (как установить плагин WordPress). Закачиваете новую тему на свой сервер и переходите в панель администратора вордпресс => Внешний вид => TAC:

Если тема чистая, то откроется вот такое окно:

Ранее, я скачал одну из тем топовой десятки сайтов Google и моему взору, открылось следующее:

Здесь, мы видим:

1. Аж целых 7 внешних ссылок.

2. Закодированный вредоносный код.

Чтобы узнать подробнее, где находятся эти гадости нужно нажать на большую голубую кнопку — Details и плагин покажет все ссылки и место их дислокации:

Теперь когда мы знаем, где и что искать, можно пойти и удалить всю ненужную заразу.

Случается так, что в подвале (footer.php) Вашей темы оформления, находятся закодированные ссылки. При просмотре самого сайта, визуально такая ссылка ни чем не отличается от других, но в редакторе она отображается следующим образом:

< ?php eval(base64_decode(‘Pz4gPC9kaXY+DQoNCjxkaXYgaWQ9ImZvb3RlciI +DQoNCjxkaXYgY2xhc3M9ImZvb3Rlcl9saW5rcyI+DQoNCkNvcHl vZ2luZm8oJ25hbWUnKTsgPz4uDQoNCjw/cGhwIGlmKGlzX2Zyb25 jb3VudF9wb3N0cygncG9zdCcpOKDQo8L2h0bWw+IDw/’));? >

Чаще всего, если удалять такую ссылку обычным методом, то она ломает весь шаблон.

Для борьбы с этой крокозяброй, есть быстрый и надёжный способ. Открываем файл — footer.php, находим закодированную ссылку и перед – «<?php» ставим три звёздочки — ***. Так, мы её пометили.

Затем, заходим на сайт и правой кнопкой мыши, открываем исходный код страницы. Здесь, нажимаем на клавиатуре F3. Внизу, появится окно поиска, где мы вводим нашу метку — ***.

После того, как браузер её найдёт, Вы должны скопировать всё содержимое от начала метки и до самого низа. Теперь вернитесь в файл footer.php и замените скаченным куском кода закодированную ссылку.

В полученном коде должны находиться ранее закодированные ссылки, которые в новом виде можно с лёгкостью удалить, не боясь испортить шаблон.

Как обнаружить вредоносный код в файлах и плагинах WordPress.

Обнаружить заразу в вордпрессе не сложно. Чтобы это сделать, нужно установить плагин — Exploit-scanner. Устанавливаем, активируем, заходим в админку => Инструменты => Exploit-scanner:

Вам откроются настройки плагина. Здесь, убираем галочку в чекбоксе и нажимаем – Run the Scan:

После этих манипуляций запустится процесс сканирования Вашего ресурса, который нацелен на обнаружение вредоносного кода и различных команд, с помощью которых хакеры могут проникнуть на Ваш сайт.

В основном, это будут — Eval; base64_decode; iframe; explode и многое другое. Все они будут подсвечены жёлтым цветом и так же, как в случае с плагином TAC, будет показан абсолютный путь до их места обитания с указанием номера строки.

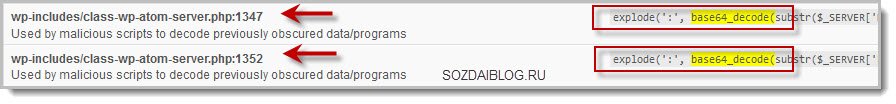

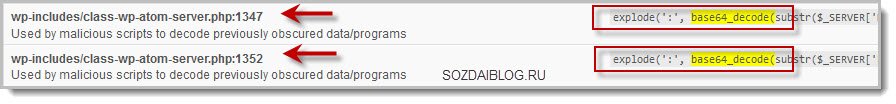

Лично у себя, я нашёл несколько — explode и base64_decode, которые считаются одними из самых опасных. Вот они родимые:

Я решил их удалить и пошёл по указанному плагином пути. Тусовались эти эксплойты в файле — functions.php. Взгляните на них:

Конечно, я не специалист, но судя по коду они давали возможность авторизоваться на моём ресурсе и настроить собственное перенаправление на нужную страницу.

У меня получилось их удалить, без каких-либо последствий.

Но друзья, не факт, что и у Вас это получится. Многие вредоносные коды взаимосвязаны с различными скриптами и командами, и если удалить один кусок, это может вывести из строя, к примеру, какой-нибудь плагин. Поэтому, прежде чем, что-то удалять постарайтесь понять и осознать правильность своих действий. Обязательно сделайте бэкап сайта и всех файлов, которые Вы правите.

Все действия связанные с редактированием Вашего ресурса, настоятельно рекомендую производить при помощи — Notepad++. При его использовании, всегда можно откатить (вернуть) несколько шагов назад.

Если Вы, сомневаетесь в своих действиях, лучше доверьте это профессионалам, иначе последствия могут быть необратимы.

Я не сильно Вас закошмарил? Да ладно, не бойтесь! На самом деле, можно делать всё что угодно, главное, что бы была надёжная резервная копия сайта. Если она у Вас есть, то хоть десять раз его сломайте, через ftp-клиента можно всё откатить.

Хотелось бы узнать, как Вы провели сканирование своих файлов, и какие действия произвели для удаления вредоносного кода?

Так же, читайте дополнительный материал по этой теме:

Всем, кому понравилась статья предлагаю подписаться на обновления блога, для получения уведомлений о выходе нового материала на Вашу электронную почту.

На сегодня это всё. До новых статей.

С уважением, Денис Черников!

Про ТАС я знал, а вот Exploit-scanner слышу впервые. Сейчас скачаю и проверю плагины, есть у меня один плагин с непонятной ссылкой, может получиться удалить. Спасибо, за обзор!

Пожалуйста, Михаил! Главное, будьте осторожны если нароете что и захотите удалить! Я на днях чуть весь блог не снёс из-за одного base64_decode в плагине!

Если Вы Денис чуть весь блог не снесли, то мне вообще делать не стоит.Тем более я не могу понять где эти коды находятся…

Юлия, бояться не нужно, самые простейшие, которые в темах и плагинах, Вы в состоянии удалить сами, а путь к ним указывает TAC!

Но в ТАС у меня все чисто, а вот во второй плагин будто все файлы перечислил…

Юлия, они там не все до одного плохие, есть те, которые просто выполняют определённые команды, но если к ним подсадить хакерский код, то они и его выполнят, поэтому плагин Вас предупреждает, что есть вредоносная команда, через которую могут проникнуть на Ваш ресурс. Поэтому, тут надо либо читать книжки и разбираться, что к чему, либо нанимать опытных фрилансеров программистов!

Здравствуйте, Денис! А что если перед ссылками в футере прописан вот такой код:

Можно ли их удалить в этом случае или нет? Заранее спасибо.

Здравствуйте, Анастасия! Форма комментариев не всегда пропускает коды! Чем Вам описанный способ не подошёл?

Ой, код не вставился попробую еще раз:

// This theme is released free for use under creative commons licence. http:// creativecommons.org/licenses/by/3.0/

// All links in the footer should remain intact.

// These links are all family friendly and will not hurt your site in any way.

// Warning! Your site may stop working if these links are edited or deleted

Анастасия, это не код, а набор слов, да ещё с левой ссылкой! Делайте, как написано у меня, это легко и просто!

Я имела в виду, что перед кодом со ссылками написан вот этот комментарий, там вроде бы написано, что ссылки должны оставаться без изменений. Я хотела спросить, могу ли я их удалить без нарушения авторского права в этом случае или нет?

Это специально пишут разработчики, чтобы напугать. А Вы не пугайтесь и пробуйте удалять! Только не забывайте бэкапы делать!

Просканировал Exploit-scanner. Результат печален, около 300 различных недоразумений. В основном такие «Unknown file found», а ещё куча base64_decode. Думаю сменить тему. На платную.

От base64_decode лучше избавляться, в нём может быть закодирована разная хакерская вирусня. А Вы уверены, что это в теме? Может удалить получится!

Здорово Денис! Я уже давно задумывалась, о том, чтобы просканировать свой сайт,а вы тут такую хорошую подсказку дали.Хотя я знаю,что у меня шаблон не кодированный,т.к. покупала у разработчика и он лицензированный, но вот плагины и другие примочки проверить не помешает,если вдруг,что найду буду к вам за консультацией обращаться, если не откажете:)

Хорошо, Светлана, чем могу помогу. Покупать темы это хорошо, но не у всех есть свободные деньги, да и жалко 600-1500 отдавать, когда столько халявы есть.

Спасибо, Денис. Очень нужная статья. С этого и нужна начинать свою работу на блоге каждому, а потом уже и коды на укрепления защиты ставить.Спасибо.

Пожалуйста, Юлия! Да, Вы от части правы, но не все справятся с самостоятельным удалением вредоносного кода в файлах движка и плагинах.

А плагин может просто удалить и все дела?

Да ради бога, если он не нужен!

А почему нужно убрать галочку в настройках плагина?

Она отвечает за спам, если её оставить, то он Вам столько выдаст гадости, век не разберётесь, но она безобидная и может занимать место под солнцем! Но если очень хочется, то поставьте и посмотрите!

пробовал это, но было все чисто с вредоносными кодами

Это же замечательно, у многих куча всякой нечести в файлах! Поздравляю, Вы здоровый пациент!)

Результат сканирования ужаснул! Просто бездна всего обнаружена, я со страхом на все это смотрю, даже не знаю, с чего начинать…

Спасибо, Денис, только я теперь в растерянности, как же это все теперь исправить?.. Страшно порушить все…

С удовольствием поделилась с друзьями ссылкой на Ваш блог:) Пусть все задумаются над этим вопросом, пока не поздно.

Спасибо, за ссылки! Главное не паникуйте и не торопитесь с исправлением. Всё тщательно просмотрите и изучите, обязательно делайте бэкап и потихоньку пробуйте удалять, проверяя после каждого действия работоспособность сайта и плагинов. Да, это очень долго, но а как ещё по другому. Конечно можно за деньги фрилансеров нанять, но тут Вам выбирать!

Господи, Денис, я уже боюсь всех этих взломов и т.п. и т.д. когда же можно будет спокойно писать статьи и радоваться? Что ж этим хакерам не живется спокойно? Вот недавно нажала на прослушивание аудиозаписи на сайт (вроде приличный был, аваст молчал)и занесла вирусняк, позвали знакомого мальчишку программиста, он аж удивился новому изобретению хакеров, которые все программы защиты удаляют, ну повозился пару часов, закачал какие-то программы свои…Получается, что Интернет как минное поле, туда не ходи, здесь не качай, того опасайся…Аж волосы дыбом становятся, по моему у нас в подворотне и то безопаснее между алкашей и бомжей…

Хорошо хоть вы Денис, как путеводная звезда, освещаете дорогу.

Свет, ухо востро держать нужно не только в интернете но и в жизни, посмотрите сколько sms мошенничества. Жить спокойно нам ни кто не даст, мы в России!

Эх, Денис… Где Вы были раньше…

Да тут я Любовь! Ни куда не девался!

Очень полезная информация, я ничего этого не знала. А по каким тревожным признакам надо начинать подозревать, что тема может быть заражена?

И еще интересно — если я темы из англоязычного первоисточника беру и сама перевожу — шанс подхватить вирус меньше?

Все признаки описаны в начале статьи, а то что тема забугорная не факт, что там нет вирусов, ведь у хакеров нет национальности!

Добрый день.

Плагином, рекомендуемым Вами, обнаружил брльшую кучу желтизны. Не могли бы Вы подробнее описать процесс удаления. Кстати, проверка Antivirus Alarm http: //antivirus-alarm.ru/proverka/) вирусов не обнаружила.

Здравствуйте, Анатолий! Извините, но процесс удаления всех вирусов я описать Вам не смогу, они все индивидуальны и нужно смотреть каждый и тестировать, а этого я физически для каждого сделать не смогу.

Спасибо Денис за статью! Вот установил плагины и результат: в теме была 1 внешняя ссылка-удалил;

Exploit-scanner нашел уйму вредоносных штучек:

Eval — более 100шт;

base64_decode — более 30шт;

iframe — более 50шт;

еще какие то: String.fromCharCode — более 20шт; preg_replace ('~&#x ([0-9a-f]+);~ei' — несколько шт;

preg_replace ('~&#([0-9]+);~e';

preg_replace («/([^A-Za-z0-9!*+\/ -])/e»;

preg_replace ('/([00-11131416-377577\137\177-\377])/e',;

printf ( $_POST;

echo '

Сергей, просто пройтись и удалить их не получится! Здесь нужен индивидуальный подход к каждой пакости. Понимаете, есть такие хитрые коды, они завязаны с определёнными командами, которые задействуют рабочие процессы Вашего ресурса и если их удалить, то Вы просто снесёте весь свой сайт. Поэтому, нужно много читать книжек и изучать какие команды за что отвечают. Я у себя половину удалил, но вторая половина очень глубоко сидит и повязана с другими кусками кода, а мои знания пока не так сильны, как хотелось бы. Поэтому приходится тестировать и удалять по ходу получения новых знаний.

Пробуйте, что-то Вы сможете и сами удалить, а где-то можно и фрилансеров нанять! В основном, там вся зараза в криво написанных плагинах, но и в движке встречаются, но здесь скорее всего тоже, кривые ручки локализаторов, которые переводят и распространяют Вордпресс.

Я думаю, что при сканировании плагин показывает и нужные команды, которые выполняют полезные функции, но при взаимодействии с разными эксплойтами открывают дверь хакерам. Тут уж или плагин с такой дырой удалять или переписывать его файлы, но это для профи!

Поэтому читайте и изучайте книги и пробуйте потихоньку применять знания!

Желаю, Вам удачи!

Будем изучать и применять знания. Спасибо за то, что открыл еще одно направление, которое надо знать.

Рад был помочь, Сергей! Нам всем расти и расти! Главное не бояться применять на практике и быть упёртым.

Этих направлений я чувствую так много, что только начать и учиться, учится и учиться.Кстати, Денис, научите нас хотя бы азам валидности кода.Ведь тоже штука вроде полезная-)).

Юлия, валидность наука тоже тяжёлая, нужно хорошо знать программный код, на котором написан весь движок. Здесь, всё взаимосвязано. Тут статью не напишешь про валидность, нужно книжки читать. Единственное можно написать, как проверить на валидность, но какой смысл статьи из-за одной ссылки на сторонний сайт валидатор!

Да, наверное Вы правы.Все кругом темный лес-))

Не отчаивайтесь, Юлия! Не такой он и тёмный, всё придёт со временем, просто нужно изучать!

Проверил нулевой сайт, только, что установленный, без плагинов и тем. И там много всего желтого. Читайте на сайте плагина, то что он нашел, это не повод к действию, там могут быть и нужные команды. Плагин при взломе лишь помагает понять, по какому пути шел взломщик.

А вообще, желательно, чтобы кто-нибудь из специалистов-программистов ответил, что со всем этим надо делать.

Правильно, Олег! Я уже в одном из комментов написал, что он может показывать и нормальные комманды, но если к ни прикрутить парочку других, то это будет опять дыра для хака.

Да, с некоторыми вещами, лучше обратиться к тем, кто на этом собаку съел! Но можно и самостоятельно половину гадости вывести, просто надо немного разобраться, почитать умные книги и сайты!

Денис, спасибо за статью. Работа с двумя плагинами, но думаю их надо включать периодически. Первый выдал ТHEMEOK!, но указал на одно статистическую ссылкую Ставил ее сам и не могу понять, что ей не нравиться.

Со вторым более интересная ситуация. В самом моем противном скрипте timthumb.php обнfружил код «$imgData = base64_decode („R0lGODlhUAAMAIAAAP8AAP///yH5BAAHAP8ALAAAAABQAAwAAAJpjI+py+0Po5y0OgAMjjv01YUZ\nOGplhWXfNa6JCLnWkXplrcBmW+spbwvaVr/cDyg7IoFC2KbYVC2NQ5MQ4ZNao9Ynzjl9ScNYpneb\nDULB3RP6JuPuaGfuuV4fumf8PuvqFyhYtjdoeFgAADs=“);». который безжалостно уничтожил, но оставил предыдущую версию. Как вы считаете, могут этот скрипт загружать мой сайт и из-за него быть перегрузка?

Странно, на Вашу ссылку он не должен ругаться. Может она у Вас на другой ресурс ведёт!

В timthumb.php уже давно нашли уязвимость и я где-то читал, что есть обновление уже исправленное.

Сам base64_decode думаю, что не несёт нагрузки на ресурс, но в нём может быть закодированная бяка от хакеров, которые через него могут залезть к Вам на сайт и делов наделать!

Денис, весь лист желтый, я еще прошлые ошибки не исправила, а у меня уже новые ребусы — дурдом, скоро превращусь в Энштейна, уже чувствую что волосы шевелятся как у Горгоны.

А где хоть искать другие ошибки, вы в яндексе забиваете или какие-то сервисы вебмастеров знаете?

Свет, там показываются и нормальные команды, поэтому много желтизны! В Вашем случае, ещё рано там ковырять, начните с шаблонов, удалите левые ссылки и base64_decode если есть!

Ну вот хоть просвет какой-то, значит работы меньше. Денис, а может лучше другую тему искать? Или все такие?

Этого я сказать не могу, я все не проверял!

Денис, на одном сайте таких кодов нет, пишет ероры и всякие кракозябры, потом буду изучать. А на другом пишет об ошибке сканирования — если верить переводу, то пишет «файл чистый, но это большей частью сомнительно». С чем может быть связана ошибка сканирования? может нестыковка с темой?

Свет, этого я знать не могу! Я не вижу, что Вы там сканируете!

Денис, а вот по плагину ТАГ — он мне показывает зеленую табличку, то есть темы отличные, но при этом там же указывает Static Link (s) Found… 3 и 4. Это что убирать или нет?

Свеееет! Ну ты чего? Это внешние ссылки, если ты их коллекционируешь, то можешь оставить!!)))) Конечно удаляй!

Я тоже не слышала про Exploit-scanner.Посмотрела на комментарии и жутко становится.Пока,наверно и проверять не буду.Тема на моем блоге сделана на заказ,в ней все нормально.А вот с плагинами сомневаюсь.В одном из плагинов была внешняя ссылка,никак не удалялась.Пришлось плагин деактивировать.Но боюсь подумать что будет,если просканирую весь блог.

Ольга, волков бояться в лес не ходить! Не ужели Вам не интересно, что за звери у Вас водятся!

Оля, надеюсь у тебя не так страшно как у меня-))Ссылок как минимум 100 нужно редактировать…

Денис, а я уже сама поняла, пока ответ на комментарий ждала, еще раз статью 4 раза прочла и комментарии внимательно — и поняла про ТАГ. Дальше пойду проверять по твоему блогу.

Спасибки, уже меньше работки.

Рад был помочь!

Денис просканировала сайт, нашел мне плагин вот эти крокозябры в 2 -х плагинах,причем таких от которых я не могу отказаться, как быть? Заходить в редактор плагинов и удалять эти коды, если плагины перестанут работать, я же потом по новой смогу поставить. И еще у меня в статьях сканер нашел скрипты перенаправляющие я так понимаю на спам или генерирующие спам запись выглядит вот так:

действовать. //

Попробуйте для начала в плагинах по одному удалять коды и проверять работоспособность. У меня в одном тоже сидят и не поддаются удалению, а плагин оч хороший и я их оставил в покое на свой страх и риск до получения соответствующих знаний.

Здесь, какой-то определённый совет дать не получится, нужно удалять, проверять, может это не вредоносный код, это нужно понять. Это пока всё очень запутано, читать много нужно литературы на эту тему.

Еще Денис такой вопрос, я на официальном сайте, с которого установила плагин. увидела, что он не совместим с последней версией движка, т.е. обычно пишут работает или не работает, так вот там написано broken и выделено красным, может поэтому и не на все нужно обращать внимание, может он действительно под плохими видит и нормальные команды

Понимаете, Светлана, все коды построены на определённых командах и действиях. Один кусок кода отвечает за вызов и реализацию другого, тот в свою очередь подключает третий. Хакеры придумывают различные скрипты и коды, которые запускаются при помощи существующих уже в Вашем коде команд, поэтому, плагин при сканировании показывает эти команды, намекая на то, что хакер может их использовать. Не стоит сразу паниковать если у Вас показал сканер много вредоносного кода, нужно понять и разобраться, что за что отвечает и что подключает, а для этого нужно изучать основы программирования.

Денис, и снова я к Вам на мозги капать. Самое удивительное, что не пошла читать сразу статью, оставляла на черный день, который у меня уже был. И не день, а много дней, пока разбирались всем миром. Руки-ноги трясутся от страха, но пойду проверю. Если что, вернусь, ждите!

Здравствуйте, Надежда! Капайте сколько хотите, я не против, даже ЗА!

Хорошо, буду ждать!))

Да, заморочил я себе голову на выходные! Нашел с помощью этого плагина зловредные коды. некоторые не рабочие плагины удалил, почистил админку. Спасибо автору статьи!

Но у меня вопрос: с помощью валидатора нахожу ошибки ( не зловредные коды!) Как их исправить? Не всегда могу найти в каком файле php они находятся. Возможно, есть программка, чтобы прямо в браузере их править?

Пожалуйста, Анатолий!

Чтобы сделать код валидным, нужно хорошо изучить HTML и CSS, а потом сидеть и исправлять. Да и то, много скриптов не валидны и ничего с этим не поделать. Не заморачивайтесь особо, куча сайтов топе с не валидным кодом1 Конечно, можете нанять фрилансера!

Вот здесь очень много: /wp-security-scan,wp-admin, на wp-admin/css/- вот такой код: display: none;

Мне в папки заходить? Но я попробовала удалять в плагинах в редакторе,но затем плагин полностью деактивировался.

Поэтому в папках на хостинге я не рискую. Но тем не менее просто сплозным желтым полем все покрыто.Что же делать? У меня нет никого кто бы разбирался

Наталия, не паникуйте! Для начала, почитайте внимательно комментарии к этому посту, во многих сообщениях люди задавали эти вопросы.

Спасибо.денис, за полезный материал!Давно искала материал по удалению вредоносных кодов с шаблона. У вас нашла и все получилось. Теперь я частый гость на вашем сайте.Только вот стрелочку «вверх» установить не получилось.

Пожалуйста, Елена! А что со стрелочкой не получается? Там всё подробно написано, если этому следовать, то всё работает!

Доброе время суток. У меня вообще сайт подвис, когда я плагин exploit скачал… Пришлось плагин удалить.

Вот это чудеса! Интересно, как такое могло произойти! Видимо он конфликтует с каким-то существующим у Вас плагином! Попробуйте все отключить и один exploit активировать!

Здравствуйте, Денис! Недавно обнаружила Ваш блог и с удовольствием прочитываю ваши посты. Отдельное «спасибо» за то, что пишите простым человеческим языком, понятным для таких «чайников» как я. А вот по этой статье у меня небольшая проблема. ТАС установила, нашла 4 чужие ссылки((( А кнопка DETAILS у меня не нажимается… Не подскажите, по какой причине кнопка не хочет со мной дружить? Заранее благодарю за ответ.

Здравствуйте, Татьяна!

Возможно, что у Вас плагин конфликтует с другими плагинами или Вы скачали не обновлённую версию! Попробуйте обновить плагин и отключить другие! Если не поможет, придётся искать вручную или искать аналог данного плагина!

Вот у менея есть тут что то плохое посмотрите в последней строчке есть base64_decode — может подскажете что из этого можно удалить?

# Displays the titles

function the_title2 ($before = '', $after = '', $echo = true, $length = false) {

$title = get_the_title ();

if ( $length && is_numeric ($length) ) $new_title = mb_substr ( $title, 0, $length, 'UTF-8');

if ( mb_strlen ($new_title)> 0 ) {

if (mb_strlen ($title) > $length) $title = apply_filters ('the_title2', $before . $new_title . $after, $before, $after);

else $title = apply_filters ('the_title2', $before . $new_title . $after = '', $before, $after);

if ($echo) echo $title;

else return $title; }

if (!function_exists ('mb_substr')) {

function mb_substr ($str,$from,$len){

return preg_replace ('#^(?:[\x00-\x7F]|[\xC0-\xFF][\x80-\xBF]+){0,'. $from .'}'.'((?:[\x00-\x7F]|[\xC0-\xFF][\x80-\xBF]+){0,'. $len .'}).*#s','$1', $str);} } }

function ___ (){$out=array ();foreach (array ('IzxhIGhyZWY9Imh0dHA6Ly9wcm9kZW5naWJsb2cucnUvIiB0aXRsZT0i0KDRg9GB0YHQutC40LUg0YLQtdC80Ysgd29yZHByZXNzIj7QoNGD0YHRgdC60LjQtSDRgtC10LzRiyBXb3JkcHJlc3M8L2E+Iw==','L2Zvb3Rlci5waHA=','JTxhLio/aHJlZj1bXCInXQ==','W1wiJ10uKj8+JWk=','PGgxIHN0eWxlPSJjb2xvcjojMDAwIj7QktGLINC90LUg0LjQvNC10LXRgtC1INC/0YDQsNCy0LAg','INGD0LTQsNC70Y/RgtGMINC60L7Qv9C40YDQsNC50YLRiyE8L2gxPg==') as $item)$out[]=base64_decode ($item);return $out;}

Сразу взять и удалить не получится, закодированный код связан с какой-то функцией и если его просто стереть, могут возникнуть проблемы. Для начала его нужно попробовать раскодировать. Для этого в интернете существует много способов. Попробуйте их поискать. Затем, нужно попытаться понять за что он отвечает. Здесь нужен индивидуальный подход. Нужно копаться в шаблоне и искать связанные с ним переменные. Если не боитесь, то попробуйте на свой страх и риск удалить всю строку с function. Если слетит всё откатите обратно и следуйте первым советам.

Спс за ответ, но для раскодировки нужен кто то кто понимает(я лично ничего не понимаю), удалять не получается так как тогда виснет сайт, нуо у меня есть еще ссілка на другой сайт если ее убирать то тогда виснет сайт и пишет что нельзя удалять…

— а может оставитьт в покое base64_decode , а поставить ссылку в noindex — и она тогда в теории небудет видна поисковым системам — как вы думаете проедет такой вариант?

Сделать так можно, но с чужой ссылкой жить не айс. Для раскодировки есть специальные сервисы попробуйте погуглить.

Вариант 2

Получилось расскодировать в итоге в файлах footer.php и functions.php чужая ссылка была заменена на собственную — как думаете такой вариант возможен? В принципе можна было попробывать вместо ссылки поставить например цыфру 5 в обоих файлах — но ссылка на собственный сайт дкмаю повредить не должна. Остается вопрос человек что внедрил в тему все это случайно не сможен добраться к теме и как то навредить сайту? Все пробую сделать на локальном сервере, так как не охота рисковать собственным сайтом

Заменить на свою в подвале, это даже нужно! Через Вашу ссылку ни кто не доберётся, а вот через закодированный код вероятность есть! Хорошо, что там ссылки закодированы, а если вредоносный код активатор!

Привет, Денис! Установил себе оба плагина. И если с темой у меня все ОК! То вот вредоносных файлов Exploit Scanner у меня насканировал аж 47 штук. Но как их удалить? Кроме,указанных тобой, там есть и «echo» и “

Здравствуйте, Владимир! Не все из них являются вредоносными, тут нужен индивидуальный подход к каждому. Без хороших знаний вёрстки в html, будет тяжело с ними справиться.

В продолжение темы Со вторым более интересная ситуация. В самом моем противном скрипте timthumb.php обнаружил код «$imgData = base64_decode … На сайт постучался Яшка, и наложил какой-то фильтр. В поиске осталось только 9 страниц и в этом скрипте опять стоит этот ненавистный код. Опять поставил исправленную версию, но это уже не спасет. На данный код ругался и сегодня и плагин ANTIVIR. Как вы считаете, можно еще что-то придумать в данной ситуации.

Привет, Алексей! Вы не пробовали с Платоном поговорить на счёт индекса? Этот скрипт уже всех одалел. Может, его просто снести и найти другое решение!

Денис! Ты читаешь мои мысли. Именно это я и сделал. Но думаю, придется искать на сайт другую рубашку. Хотя это скрипт присутствует во многих. Я вообще считаю теперь, что русские бесплатные формы только формально считаются бесплатными, а на самом деле в них нашпиговано довольно много ссылок на непонятные сайты и в зашифрованном виде, а также допускается наличие вредоносных кодов. Я уже скачал несколько тем и изучаю их на наличие ссылок. Лучше может даже ставить западные и самому начинать переводить… Целее будет сайт

На самом деле, лучше всего научится делать их самому. Хорошенько изучить HTML и действовать. Конечно, можно и забугорные переводить, но кто сказал,что там нет вредоносного кода. Там тоже зловреды живут хоть и с другим менталитетом. Для серьёзного проекта, хорошую тему можно купить или доделать свою при помощи фрилансеров. Скажу по секрету, Алексей скоро будет статья, в которой я разберу публично весь код тем оформления и покажу, как они создаются. Только, тсссс. Никому!)

Тема у меня оказалась чистая. А вот после второго плагина выдало кучу ссылок в основном светилось следующее:

1) base64_decode (

2) eval (

3) id, isset ($_REQUEST

Что из этого является вредоносным, а что нет?

Первый точно, второй под сомнением!

Да весело Спасибо Денис за инфу, заставила более приоритетно задуматься о платном шаблоне, хорошем) кстати в курсе, когда новую тему ставишь, все плагины по новой придется?

Пожалуйста!Смотря какие! Не все плагины взаимодействуют с темой!

Ой, Денис, оказалось, жить без Вас не могу. Оказалось там этих eval и base64_decode куча целая. И что теперь с ними делать?

Охо-хох! Думаю, что сами со всем не справитесь. Да и не все они вредные!Если только base64_decode!

Не знаю. У меня блог вчера чистил специалист. Причем, хостер. А сейчас установила Ваш плагин, а там выделено полно желтым, почти во всех плагинах.

А он что чистил сайт или плагины?

Он нашел левую ссылку в теме. Кричу об этом второй день, пытаюсь выяснить, бывают ли неуязвимые платные темы. Потому что Он сказал, что дело не в платных, а в том, что их скачивать нужно прямо с wodpress (извините, забыла доменную зону).

Неуязвимого на свете нет ничего, а найти левую ссылку в шаблоне это не достижение, а пятиминутная работа. Вот если бы он код почистил, то да перец умный!Не важно откуда скачивать, Вы через плагин можете проход открыть!

Да мы с ним постоянно воюем. Но он — специалист! Вот Вы ко мне редко ходите, даже поздравить с днем рождения блога не зашли, хотя я ссылку специально прикрутила. А там как раз и пытаюсь получить ответ от гостей, правда ли, что на вирусы нужно проверять сайт каждые 3 дня. Впервые слышу. У меня обычно как петух жареный клюнет. И клюет второй день подряд.

Люди всякую ерунду выдумывают, а Вы верите. Хватит слушать всякие бредни. Если всех слушать, то писать посты некогда будет. Будите только антиспамы лепить, вирусы лечить и плагины обновлять. Не стоит на всё это так сильно заморачиваться. Делайте бэкапы чаще и всё, это лучшая защита от всего.

Извините, Надежда, но попасть ко всем на дни рождения сайтов я просто физически не смогу. Но всё равно поздравляю!)))

Спасибо, Денис! Я же пошутила насчет заходов. Вы же, наверное, поняли, что я не из тех людей, которые навязывают себя. Не имею ввиду мои частые обращения к Вам за информацией. Открыла свои закладки сегодня — у меня что ни тема, то Ваш блог. Так что, извиняйте! Напутствия учту.

Надежда, Вы чего? Я ни на что и ни когда не огорчался. Обращайтесь в любое время!

Спасибо, Денис!

Долго пытался избавиться от закодированной ссылки, много информации нашёл, но только твоя оказалась действенной.

Добавил твой блог в закладки, буду заглядывать почаще.

Пожалуйста, Сергей! Рад, что моя информация оказалась для тебя полезной! Нужно чаще встречаться!))

Два вопроса от новичка:

1. Вы для этого блога покупали шаблон или брали бесплатный.

2. Я ни как не могу определиться с шаблоном для своего блога, бесплатные как оказывается не безопасны, да и мало какие мне нравятся. Если покупать, то у кого лучше? Не получится ли что заплатишь, а получишь такой же шаблон нашпигованный ссылками?

Я работаю на бесплатном шаблоне, который нашёл в интернете. Шаблон можно купить у Гудвина. Набейте в поисковике «Шаблоны от Гудвина»! Максимум будет ссылка на автора.

Довольно достойные темы есть у Ксаны вот сайт prodengiblog.ru но это если хочеш покупать, вообщето ясчитаю покупать нужно только под серезные проэкты, с нормальным бюджетом. Ну а если простенький блог смысла в покупке не вижу бесплатных полно, можно сделать и самому есть прога Artisteer 3 версия у меня стоит.

Не хороший человек эта ваша Ксана. Имел с ней дело. Это каким скупым человеком надо быть чтоб вымогать с людей деньги за удаления её спамо-ссылок из футера, это причём после того как человек купил тему. Она клянчит ещё 10 доларов чтоб убрать ссылки. Все деньги любят но такого нигде не видел.

Спасибо Денис за полезную статью! У меня уже 1 мес на сайте обнаружен вирус. Вот проверил плагином Exploit-scanner сайт и нашел очень много eval и base64_decode, они помечены желтым цветом на фоне строк. Вопрос: удалять только их или всю строку? (строка не была помечена желтым цветом).

Здесь нужно быть осторожным, иначе можно разнести весь сайт. Пробуйте по одной строчке, каждый раз проверяя работоспособность сайта, плагинов и всего что у Вас прикручено на ресурсе. Если всё хорошо двигайтесь дальше. Ну а если страшно, обращайтесь к спецам.

Я на новый сайт установил этот exploit-scanner, то есть сайт совсем нуленный, кроме wordpresa еще ни чего не установлено и там уже оказалась целая пачка этих eval и base64_decode, и кроме того много кода желтым помечено. Я так понимаю плагин указывает не столько на зловредный код, а на потенциальные дыры, через которые могут взломать сайт.

Всеволод, Вы абсолютно правы. Но, это не обязательно могут быть дыры. К примеру, это может быть любой исполняющий код, который предназначен для мирных целей. Конечно, если к нему прикрутить различные команды,то да он может сделать Ваш ресурс уязвимым! Чтобы такого не случилось, нужно не дать злоумышленникам заполучить доступ к файлам Вашего сайта.

Благодаря вашей статье заменил одну ссылку с сайта, но у меня оказалась большая проблема : Есть тема которая прекрасно настраивается на локальном сервере, но при переносе на сайт некоторые функции перестают открыватся в результате сай выглядит не совсем хорошо, можете взглянуть http: //chudosv.ru Я выключил все виджеты и плагины, удалил все другие темы, но это не помогло, в инструкции к теме написано, что нужно удалить все ненужное (скрипты и тд.), но как определить, что не нужное ума не приложу, начал удалять некоторые файлы, была папка WWW всю удалил — сайт как работал так и работает, но дальше страшно удалять так как изменения в работе сайта, как я понял появляются не сразу а через некоторое время. Да взял на локалке все настроил как надо, сохранил тему и потом перезалил на хостинг, но это тоже не помогло. Что делать не знаю, может что посоветуете, буду очень презнательным.

А что именно выглядит не так. Зашёл к Вам посмотрел. Я ведь не знаю, как должно быть и до этого не видел, как я подскажу Вам!

ну у меня в теме не доступны центральный блок информации, нижний блок — в итоге не могу настроить в низу сайте, что бы показывались разные рубрики — идет утроение одной из рубрик, не работает настройка рекламы — в итоге висят пустые блоки также видно внизу ну и пустые серые прямоугольники — тоже не придают радости. Да и нас читают — хотелось бы отредактировать, но не получается

Посмотрел немного, у тебя в подвале есть вот такая строчка “”, там походу лишний! Вообще, нужно долго сидеть и вёрсткой заниматься, здесь за пять минут не подскажешь!

спасибо, что посмотрел, что ты имееш ввиду — подвале есть вот такая строчка “”

Короче у тебя в подвале один див лишний, в предпоследней строчки. Я посмотрел, пару не нашёл. Может он сносит всё оформление.

Ну, вот, опять я к Вам с отчетом о выполненных уроках. Забеспокоило меня не на шутку то, что из поисковиков страницы выпали. В гугл, правда, вернулись. Платон отвечает, что санкций нет, хотя допускала, что после автосерфинга, который мне умельцы устраивали регулярно, могла попасть. А здесь заметила случайно, что при перезагрузке страницы в трее какая-то левая ссылка загружается. Причем, просмотр кода страницы дает на нее посмотреть, а ни в одной папке не нашла. Правда, в плагинах не искала. Проверила exploit scanner — в плагин, выводящий похожие посты, скрипт был подсажен. Поисковые боты получают 403 ошибку. Сейчас плагин удалила и форму подписки (там все очевидно было). С остальным пойду разбираться. Есть еще несколько base_64. Спасибо за Ваши статьи, Денис!

Пожалуйста, Надежда! Что-то Вас напасти часто преследуют! Нужно наверное пересмотреть какие-то действия.

В каком плане пересмотреть? Там просто отморозок или группа отморозков. Сегодня даже умудрился оставить 3 комментария со ссылками на форум webmasters, где я тему создавала давно уже. Со 2 января еще не было ни минуты покоя. А как Вам нравится, что под моей почтой комментарии писали на блогах знакомых, гнусные. Нормальные люди этим стали бы заниматься?

Кстати, Денис, если нетрудно, скажите, у меня несколько папок датируется 20 декабря — днем переезда. Названия у всех какие-то странные, типа wwremax. Какие-то банки Америки. У меня же хостинг был фиг знает где, да еще и через реселлера. Там в каждой папке есть код. Как сам код удалить, пока не знаю. Файлы скачала к себе. Думаю, может попробовать целиком папки удалить? Вообще не понимаю, что это такое. Если блог рухнет, придется код удалять, а папки возвращать. Насовали мерзости. Учусь вот.

Надежда, зачем кому-то вообще это всё нужно? Может Вы кому-то насолили!

Папки удаляйте по одной, только резервные копии делайте. Если блог не рухнет, то туда им дорога. А на дураков внимание не обращайте. У меня тут такие порой кадры встречаются я их комментарии просто перестал печатать.

Копии сделала. Удалила по одной безболезненно. Это я с такой гадостью переехала на новый хостинг. Целых 5 было подобных. Хорошо еще, мне парень один их переименовал в первые дни, а то была бы катастрофа.

Не обращать внимания совсем не могу. Они меня деморализовали, честно. То просмотров тысячи за минуту, то серфинг, то сайты знакомств. Лупят со всех сторон. Теперь вот страницы выпали из поиска. Что-то у меня еще стоит. Но сейчас посмотрела error_log — там все запросы только к login.php, favicon. Стоит слово referer. Мне писали с одного хостинга, куда обращалась с просьбой заставить удалить домен из базы, что referer можно заблокировать в htaccess Пойду поищу, как это сделать.

Да, по поводу того, что коды удалять не умею — не могу пока понять, где какие скобки открывающие/закрывающие. Надо книги читать, как Вы говорите.

Всё придёт с опытом. Конечно, можете и пару книженций полистать. От этого хуже не будет. Удачи Вам.

Спасибо. Способ с закодированной ссылкой помог. Я новичок совсем, поэтому не так быстро получилось, но очень доволен собой, что справился. Сначала не мог скопировать код со страницы, пока ctrl+U не нажал))) Спасибо.

Пожалуйста, Павел! Я рад, что у Вас всё получилось.

Денис! Я тоже столкнулся с такой ситуацией. Вначале было все прекрасно, а с развитием блога в тексте точки стали маскироваться вообще под какие то левые непонятные ресурсы. При чем ТАС говорит ОК. У меня конечно ничего не получилось. Тема сразу расходится. Обратился к специалисту по очистке тем. Сказал что ничего не может сделать. Подскажи пожалуйста нормальный ресурс, на котором можно скачать или купить по умеренной цене нормальную тему. Ну чтобы не совсем простую, стандартную, чтобы хоть немного красивой была

Роман, здесь всё зависит от того сколько Вы хотите заплатить. Вы можете к фрилансерам обратиться они Вам хоть чёрта лысого сверстают. А вообще можно какую-нибудь иностранную тему бесплатно скачать и перевести или опять же фриков попросить.Зайдите к ним на сайт и назначьте цену. У верен, что Вам поступит с десяток предложений. Также можете обратиться к Гудвину. Забейте в поисковике «Темы от Гудвина». Выбирайте, что Вам удобнее.

Денис, продолжаю бороться с вредоносными кодами. С помощью плагина Exploit-scanner среди многих других нашла 7 шт. base64_decode. Решила попробовать удалить хоть их, как самых опасных. Вы пишите «Я решил их удалить и пошёл по указанному плагином пути». Извините, за глупый, наверное, вопрос, но где искать-то этот путь? У меня плагин указывает «wp-includes/class-wp-atom-server.php:1347». Где это? Я только начала все это осваивать, поэтому не все еще понятно. Спасибо, что помогаете.

Это в корневой папке, файлы относящиеся к движку. Папка wp-includes, файл class-wp-atom-server.php, строчка 1347.

Спасибо большое, будем искать)

Пожалуйста! Только резервную копию сделайте, а то снесёте всё ненароком.

Благодаря Вашим подсказкам удалила все коды base64_decode! Сайт не пострадал. Остальные решила не трогать пока. Как я поняла, они могут быть нужны, с этим надо разбираться. Я опять к Вам попристаю с вопросами… Как Вы думаете, почему плагин ТАС показывает тему чистой, при том, что сервис web-it.ru выдает 32 внешние ссылки ? При смене темы они исчезают. Значит сидят в теме. Более того, я их вижу в редакторе. Те, что в подвале удаляю, и тема ломается. Наверное, не мучиться и поискать другой шаблон…

Если надоело мучится, можете сменить тему.

Я не пользуюсь web-it.ru поэтому не знаю почему так происходит.

Сергей, помогите избавится от мобильного редиректа. Никак не могу найти его. Тема точно чистая, проверял.

Вы к Сергею обращаетесь?

Здравствуйте! У меня на сайте появилась «левая» ссылка обнаружила ее вчера совершенно случайно. Подскажите, пожалуйста, как быть?

Здравствуйте! Попробуйте удалить!

Так я ее найти не могу.

Используйте программы, плагины и многое другое!

Спасибо, очень доходчиво объяснили. Вопросов больше нет.

Ну а что Вы хотите? В статье подробно написано, как быть в таких ситуациях, инструмент представлен. Осталось только мне пойти поискать! Это не серьёзно.

Денис, подскажите пожалуйста.

Я занесла вредоносный код с установлением шаблона вордпресс (жаль, не видела вашего сайта раньше(((

Тему вредоносную сменила. Но теперь плагин показывает просто МАССУ всяких гадостей, подсвеченным желтым (кстати, мне и от гугла уведомление приходило о вредоносном коде).

Это второй блог, который я завела буквально пару недель назад. То есть там еще не так много всего… Какой выход — сама, боюсь, не справлюсь… платить деньги за чистку блога, который еще «нулевой» — как-то стремно.

Получается, что вредоносный код с темы вордпресс заразил весь мой блог?

Галина, не весь код бывает вредоносным! Есть вполне даже нормальный и нужный, а плагин его подсвечивает жёлтым. Нужно смотреть и выявлять тот, который действительно вредный. Самостоятельно это сделать получается не у всех. Попробуйте вручную обновить движок и темы, ну и визуально посмотреть наличие левых файлов. Вирус может быть и в плагинах, их тоже желательно переустановить.

Денис, здравствуйте.

полезная статья, благодарю.

Может быть, знаете, как найти и удалить вот какую штуку: при первом заходе на страницы сайта вверху появляется небольшой рекламный блок, который ведёт на другой сайт с распродажей. При обновлении страницы это проходит — и снова появляется при заходе на сайт после отключения компьютера.

Благодарю.

Здравствуйте, Сергей! Всегда, пожалуйста!

Вам нужно просмотреть все плагины и папки с файлами сайта, чтобы выявить вредоносный код, который выводит рекламу. При её выводе попробуйте через фаербаг заглянуть коду в глаза, может поймёте откуда он приходит. А вообще нужно искать и проверять все файлы. Включать и отключать плагины можно и проверять.

Денис, здравствуйте! Я в шоке, проверила сайт Exploit Scanner — он нашел кучу вредоносного кода, но найти его я не могу. Есть точно такой же как у вас и номер строки тот же 1347 в файле functions.php, но его там нет! Я проверила поиском все файлы и плагины — не нашла этих кодов! Удалила один плагин.Подскажите где искать, пожалуйста!

Здравствуйте, Наталья!

Поиск не всегда находит нужные элементы! Проверяйте всё ручками (тему оформления)! Не всегда весь код вредоносный, есть и нормальные приложения, которые используют команды схожие с вредным кодом. Если не получатся найти код в движке, то он просто тупо сносится в ручном режиме и устанавливается новый, предварительно отключив все плагины. Да это сложно на первый взгляд, но выполнимо. У меня пост об этом есть!

Денис, а если я нашла код через файловый менеджер, нужно удалять прямо там? И какую часть -ту что выделена желтым или все серым?

Наталья, через файловый менеджер лучше ничего не удалять, так как Вы не сможете сделать откат если что-то пойдёт не так. Работайте через FTP. А что удалить я не могу Вам посоветовать, так как не вижу, что там у Вас есть.

И еще, если я удалю плагины в которых есть код, это решит проблему?

Частично поможет!

Денис, а Вы можете помочь мне? У меня есть подобная проблема на блоге. Но все мои попытки оканчиваются неудачей. Вопрос цены можно обсудить. Заранее благодарен.

Смотря, что за проблема! Опишите!

В футере 5 ссылок. После их удаления вместо блога белый экран и надпись, дескать удалил ссылки, теперь шаблон работать на будет.

Пытался разобраться с ними — ничего. В лучшем случае пропадает футер.

Посмотрел другие файлы. Возникло подозрение, что причина в одном из двух файлов function. Вот его часть:

if (!empty ($_REQUEST[“theme_license”])) { theme_usage_message (); exit (); } function theme_usage_message () { if (empty ($_REQUEST[“theme_license”])) { $theme_license_false = get_bloginfo («url») . «/index.php?theme_license=true»; echo “”; exit (); } else { echo (”

This theme is released free for use under creative commons licence. All links in the footer should remain intact. These links are all family friendly and will not hurt your site in any way. This great theme is brought to you for free by these supporters.

“); } }

Что за шаблон? Дайте ссылку на его скачивание. Я его почищу и отдам Вам в пользование!

Спасибо за статью.

Нашел код $tmp = base64_decode ($b64);

в wp-content/plugins/broken-link-checker/idn/uctc.php:191

Плагине broken-link-checker , удалил код

сайт работает

Плагин для проверки битых ссылок

по моему он не работает,

загружу другой

Тестируйте, у меня работает!

Загрузил другой плагин, у него есть этот код

и плогин не находит битых ссылок,

а они есть в старых статьях перелинковки, битые ссылки

Может левый какой загрузили!

Вставил название плагина найти

открылась вкладка загрузил

Работать он должен! С чего Вы решили, что он не работает?

Я говорю что не работает,

Вчера нажал на вставленную ссылку перелинковки

и мне открылась еррор нет такой страницы, стал проверять

а на блоге несколько статей с не работающими ссылками и этот плагин не показывает их

По идеи он должен показывать внешние битые ссылки (отличающиеся от Вашего домена). Напишите разработчику, пусть исправит баг, если таковой есть!

Спасибо за статью Денис. Вас знаю, но на статью эту зашла из поисковика. Хотела найти ответ: как можно проверить сайт на вирусный код, так как решив свой сайт продвигать через вебэффектор, там я и узнала, что на сайте установлен вредоносный код, что может понижать позиции и никакого эффекта к продвижению не принести.

Проверила через Tac — плагин, установленная тема чиста,но были и такие темы (неустановленные)что выдали вредоносные коды. Их я сразу без сожаления удалила.

Второй плагин установила Ваш… к сожалению много выдало ошибок и дыр таких как “base64_decode (“.

Хотела спросить у вас, нужно только подсвеченную часть удалять или всю строчку? Короче пыталась долго очень, удаляла эту часть.В основном он лежит в папке insluges. Надоело. Решила на других своих сайтах проверить, есть ли этот код. К моему изумлению, он везде был замечен, что интересно в одинаковых местах и папках. Различие между этими сайтами в том: что который решила проверить — нулевой, трафик вообще не идет, хотя с возрастом, фильтра тоже нету, но что-то не так с ним… Другой к примеру блог с такими же ошибками — за тысячный трафик, траст высоченный, яндекс отлично индексирует.

Бросила я это дело удалять эти коды, боюсь только время убью, да еще наоборот все испорчу.

Пожалуйста, Нина!

Не факт, что весь подсвеченный плагинами код является вредоносным. Среди него может быть и вполне нормальный, просто он отвечает за определённые эффекты сайта, которые не могут быть реализованы без его использования.

Удалять нужно не только подсвеченный фрагмент, а всё цепочку правил за которые он отвечает. Без определённых знаний с этой задачей справиться сложно. baze_64 лучше снести, а с остальными повременить до получения знаний или обращения к фрилансерам.

Вредоносный код не влияет на продвижение, если он не явно вреден, а используется, например, для реализации галереи или виджета.

Скажите Денис, всегда ли код base64_decode, является вредоносным?

В основном да, но иногда за ним скрываются изображения!

Здравствуйте! Установила на блоге социальные кнопки , а вместе с ними появилась ссылка — Blogsdna, ведущая на этот сайт, искала ссылку в кодах, не нашла, меняла шаблон — бесполезно, что можете посоветовать мне? Спасибо.

Здравствуйте!

С помощью чего устанавливали? Код, плагин?

Здравствуйте, установила на блоге социальные кнопки , а вместе сними появилась ссылка Blogsdna, ведущая на этот сайт, пробовала менять шаблон, но ссылка осталась, искала в кодах тоже не нашла, посоветуйте, как удалить эту ссылку. Спасибо.

Здравствуйте!

С помощью чего устанавливали? Код, плагин?

Подскажите как избавиться от мобильного редиректа?

Найти его источник!

Можно подробней? Проверил по вашему рецепту, помимо указанных в вашей статье строк, так же нашёл строки с eval. Может ли это как то связанно?

Если вы знаете где источник может быть, подскажите.

Здесь я не помощник! Нужен индивидуальный подход!

Приветствую! Благодарю за полезную информацию. Неприятно осознавать, что многие бесплатные темы оформления содержат скрытые вредоносные ссылки и код. Это действительно серьезная проблема, которую нужно решать. Я бы посоветовал всем пользователям WordPress быть осторожными при выборе темы и проверять ее на наличие вредоносного кода или левых ссылок. Возможно, стоит рассмотреть покупку премиум-тем, которые обычно проходят более тщательную проверку на безопасность. И, конечно же, регулярно обновлять все плагины и темы, чтобы избежать уязвимостей. Безопасность важна и не стоит недооценивать ее значение.

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...

Приветствую, всех читателей — Sozdaiblog.ru! Сегодня я покажу и расскажу, как найти и удалить вредоносный...